Previous

Next

Nuestros servicios

Convergencia redes IT/OT

- Reingeniería de la red

- Consultoría de redes

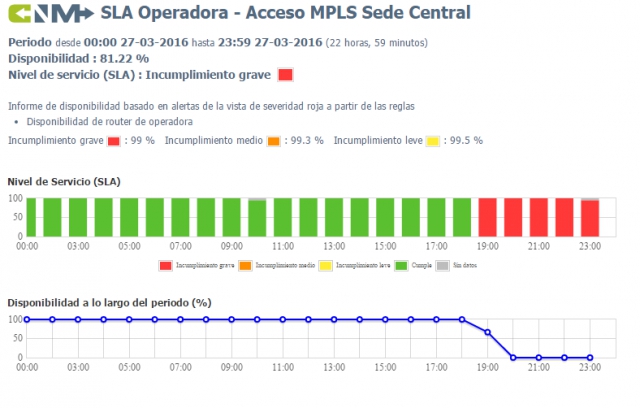

- Monitorización

- Acceso remoto seguro

- Sincronización horaria

- Acompañamiento en la gestión de proyectos

Infraestructura y Datacenters

- Ingeniería de proyectos

- Consultoría de redes

- Balanceo de tráfico

- Virtualización

- Almacenamiento

- Acompañamiento en la gestión de proyectos

- Backup de PLC, HMI, SCADA, CNC, robots…

- Disimilar baremetal

- Ransomware protection

- Recovery P2V, V2V, V2P

- Segundas copias y archiving